前几天收到一邮件 说是 我提供的一个网页里有XSS漏洞.

xss-attack

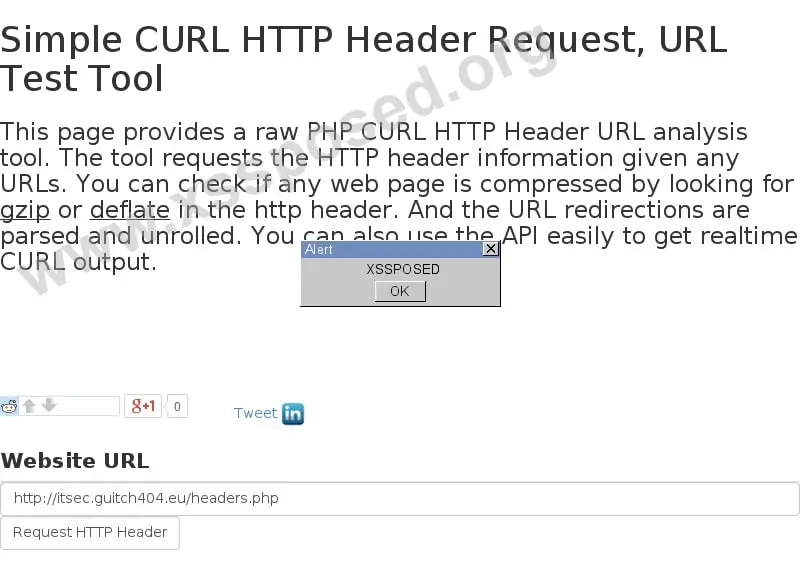

URL是 https://helloacm.com/curl/?url=http://itsec.guitch404.eu/headers.php 在修复之前会有一个对话框被执行了.

screen-78581

原因是 HTML标记符号(小于号和大于号) < > 没有被转义 直接导致了可以在返回给用户的数据中夹杂着JS或者其它代码在浏览器里被执行.

通过API就可以看出得到的数据: https://helloacm.com/api/curl/?url=http://itsec.guitch404.eu/headers.php

"HTTP\/1.1 200 OK\r\nSet-Cookie: 300gpBAK=R4178785959; path=\/; expires=Tue, 18-Aug-2015 23:47:47 GMT\r\nContent-Type: text\/html; charset=UTF-8\r\nSet-Cookie: 300gp=R394784785; path=\/; expires=Tue, 18-Aug-2015 23:46:23 GMT\r\nServer: Apache\r\nItSec: <script>alert(\"XSSPOSED\")<\/script>\r\nAccess-Control-Allow-Origin: *\r\nVary: Accept-Encoding\r\nContent-Encoding: gzip\r\nDate: Tue, 18 Aug 2015 22:32:37 GMT\r\nConnection: keep-alive\r\nX-Geo: varn32.rbx5\r\nX-Geo-Port: 1011\r\nX-Cacheable: Not cacheable: no cache headers from backend\r\n\r\n"

解决方法

在返回给用户的浏览器数据里用 PHP中的 htmlspecialchars 函数进行过滤 比如 把 < 翻译成 <

英文: https://helloacm.com/full-disclosure-helloacm-com-xss-vulnerability-notification/

GD Star Rating

loading...

本文一共 138 个汉字, 你数一下对不对.loading...

上一篇: 强迫症又犯了 - 升级 TL-WR740N 路游器 固件 Firmware

下一篇: 英国中部的 主题公园 - Drayton Manor

扫描二维码,分享本文到微信朋友圈